In Kalenderwoche 37 geht es im CISO Summit um das Passive Keyless Entry and Start welches auch Tesla einsetzt. Außerdem geht es um den Hack bei Knuddels, eine ZeroDay-Lücke im Safari unter iOS und Hinweise zu Patches.

#CISOSummit #Antago

Keyless-Entry-Systeme————————————————————————In den Medien wird aktuell viel über unsichere Schlüssel beim Tesla Model S gesprochen. Dieses Problem ist allerdings weitreichender, es betrifft nicht nur Tesla, es betrifft viel mehr die Technik des Lieferanten für Passive Keyless Entry and Start (PKES) Systeme - Pektron. Somit sind neben Tesla auch McLaren, Karma und Triumph betroffen. Die Sicherheitslücke betrifft das Verschlüsselungsverfahren DST40, welches in den Schlüsseln verwendet wird. Aufgrund des unsicheren Verfahrens kann der Schlüssel innerhalb von Sekunden imitiert werden, wodurch sich das Fahrzeug aufließen und der Motor starten lässt. Allerdings ist zum imitierten eine ca. 6-TB große Datenbank oder sehr leistungsfähige Hardware notwendig. Ansonsten ist das imitieren zwar möglich kann aber mehrere Stunden dauern. Die Sicherheitsforscher haben für ihren Versuch mit Leistungsstarker Hardware die möglichen Schlüssel vorberechnet und fragen diese anschließend nur noch in der fertigen Datenbank ab.

Aktuell gibt es keine Möglichkeit dieses Sicherheitsproblem zu beheben, da die Schlüssel zu wenig Hardware-Ressourcen haben. Tesla bietet jedoch die Möglichkeit das Auto durch einen einen zweiten Faktor zu sichern. Um das Auto zu bewegen, muss dann ein Pin eingegeben werden (Pin-to-Drive).

Quellen: https://www.esat.kuleuven.be/cosic/fast-furious-and-insecure-passive-keyless-entry-and-start-in-modern-supercars/

Tags: #Tesla #McLaren #Triumph #Fiska #Karma #Sicherheitslücke #Verschlüsselung

Knuddels————————————————————————Bei dem Chatportal Knuddels wurden Nutzerdaten von insgesamt fast 1,9 Millionen Benutzern geleakt. Dabei waren mehr als 800.000 E-Mail-Adressen sowie weitere personenbezogene Daten wie die Stadt und der echte Name. Besonders schwerwiegend bei diesem Leak ist nicht die Menge an Daten, es ist die Tatsache, dass Passwörter im Klartext gespeichert wurden und diese nun geleakt wurden. Das Unternehmen schreibt, dass seit 2012 die Passwörter in gehashter Form gespeichert werden, aber zusätzlich eben auch im Klartext. Der Grund dafür war eine Filter-Funktion von Knuddels, die das versenden des eigenen Passwortes verhindern soll. Diese Funktion sei mittlerweile abgeschaltet und die Klartextpasswörter aus der Datenbank gelöscht. Eine genaue Ursache des Leaks ist noch nicht bekannt, aber das Unternehmen hat einen veralteten Backupserver gefunden. Aufgrund der DSGVO drohen dem Unternehmen jetzt hohe Strafen.

Wie in diesem Fall deutlich wird, können solche Sicherheitsmaßnahmen um einzelnen Benutzer zu schützen, sehr gefährlich für die Gesamtheit werden. Die 100 prozentige Sicherheit von Systemen wie Webservern kann, aufgrund der Komplexität, nie gewährleistet werden. Somit muss man immer mit der Gefahr rechnen, dass ein Angreifer in Zukunft in der Lage sein wird Zugriff auf den Server zu erlangen und somit auch Nutzerdaten sehen kann. Deshalb sollten Passwörter niemals im Klartext gespeichert werden.

Quellen:https://forum.knuddels.de/ubbthreads.php?ubb=showflat&Number=2916081

Tags: #Knuddels #Leak #Passwort #Sicherheitslücke

ZeroDay im Safari unter iOS————————————————————————Im Safari unter iOS klafft aktuell ungepachte eine Sicherheitslücke, die Angreifer für sehr glaubwürdige Spoofing-Attacken ausnutzen können. Der Sicherheitsforscher Rafay Baloch zeigt das Verhalten auf seiner Webseite. Dort gibt es eine URL und wenn Sie diese mit einem ungepachten Browser besuchen sehen Sie den Seiteninhalt des Sicherheitsforschers, aber im URL-Feld sehen Sie eine URL von gmail.com.

Betroffen war auch der Edge-Browser, welcher allerdings mittlerweile gefixt wurde. Für iOS gibt es aktuell noch keinen Patch für diese Sicherheitslücke, somit ist das Mithelfen der Benutzer gefragt, indem Sie die URLs vor dem Aufrufen genau prüfen.

Quellen:https://www.rafaybaloch.com/2018/09/apple-safari-microsoft-edge-browser.html

Tags: #ZeroDay #ios #spoofing

Patches————————————————————————Auch diese Woche gibt es wieder Patches für kritische Sicherheitslücken. Administratoren sollten einen Blick auf die Patchnotes von Windows, SAP und Adobe werfen. Windows schließt mit den Patches auch die Sicherheitslücke in der Aufgabenverwaltung, über die wir letzte Woche berichtet haben. Links in den Quellen.

Quellen:https://portal.msrc.microsoft.com/en-us/eulahttps://helpx.adobe.com/security/products/coldfusion/apsb18-33.htmlhttps://wiki.scn.sap.com/wiki/pages/viewpage.action?pageId=499356993

Tags: #Patches #SAP #Microsoft #Adobe

Diese Woche wurde das CISO Summit von Alexander Dörsam präsentiert.

Besuchen Sie uns auf https://antago.info

Join Podchaser to...

- Rate podcasts and episodes

- Follow podcasts and creators

- Create podcast and episode lists

- & much more

Episode Tags

Claim and edit this page to your liking.

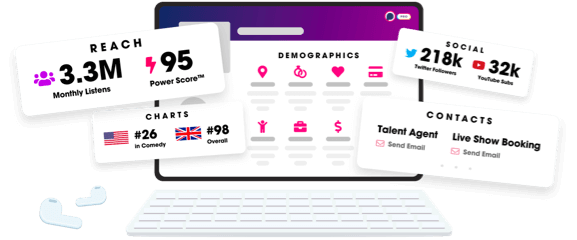

Unlock more with Podchaser Pro

- Audience Insights

- Contact Information

- Demographics

- Charts

- Sponsor History

- and More!

- Account

- Register

- Log In

- Find Friends

- Resources

- Help Center

- Blog

- API

Podchaser is the ultimate destination for podcast data, search, and discovery. Learn More

- © 2024 Podchaser, Inc.

- Privacy Policy

- Terms of Service

- Contact Us