Episodes of IT-Sicherheit für die Ohren

Mark All

Search Episodes...

Aufgrund zahlreicher neuern Gesetzesinitiativen aufeuropäischer und deutscher Ebene bekommt das Thema Cyberresilienz eine immerhöhere Bedeutung im Alltag von Unternehmen jeglicher Größenordnung. Währendoftmals die sogenannten KRITIS-Unterneh

Cybersecurity muss sein – keine Frage. Zu diesem Schlusssind mittlerweile wohl nahezu alle Unternehmen gekommen, egal ob der 2-Mann-Handwerkerbetrieb oder der Großkonzern mit mehreren tausend Mitarbeitern. Die Erkenntnis allein sorgt allerding

Das Thema IT-Sicherheit wird immer mehr zum Compliance-Thema. Aufgrund der akuten Bedrohung im Cyberraum haben die Europäische Union und ihre Mitgliedstaaten in letzter Zeit immer strengere Vorschriften zur Cybersecurity verabschiedet. Auch die

Künstliche Intelligenz ist auf dem Vormarsch. Die Verwendung mehrschichtiger, neuronaler Netze hat die Leistung des maschinellen Lernens in vielen Bereichen, etwa Bilderkennung, maschinelle Übersetzung und Malware-Klassifizierung, erheblich ver

Cyberbedrohungen nehmen stetig zu, werden komplexer und haben immer häufiger schwerwiegende Folgen. Unternehmen setzen daher vermehrt auf MDR-Services (Managed Detection and Response), um gefährliche Angriffe zu erkennen und zu bekämpfen. De

Im Dezember 2022 hat das Europäische Parlament die Network-and-Information-Security Richtlinie 2.0 – kurz NIS 2.0 - verabschiedet und damit die gesetzlichen Anforderungen an die IT-Sicherheit in Europa umfassend überarbeitet und erweitert. Dami

Ende 2022 hatte Sophos wieder einmal drei Folgen seiner Security SOS Week mit seinen Sicherheitsexperten auf die Beine gestellt. Im Mittelpunkt der Folgen steht dabei, wie ein Angriff von den Sophos Threat Huntern eingedämmt und neutralisiert w

Ende 2022 hatte Sophos wieder einmal drei Folgen seiner Security SOS Week mit seinen Sicherheitsexperten auf die Beine gestellt. Im Mittelpunkt der Folgen steht dabei, wie ein Angriff von den Sophos Threat Huntern eingedämmt und neutralisiert w

Ende 2022 hatte Sophos wieder einmal drei Folgen seiner Security SOS Week mit seinen Sicherheitsexperten auf die Beine gestellt. Im Mittelpunkt der Folgen steht dabei, wie ein Angriff von den Sophos Threat Huntern eingedämmt und neutralisiert w

Der tägliche Kampf gegen Cyberkriminelle hat zahlreiche Facetten und tritt aufgrund der immer schlagzeilenträchtigeren Attacken mehr und mehr in den Vordergrund. Einen entscheidenden Beitrag in Sachen Cyberabwehr liefert das Spezialistenteam de

Im zweiten Teil unserer Threat-Hunting-Einführung geht es um die Methoden der Cyberkriminellen-Jagd, Lösungsansätze für das Problem und eine konkrete Case Study zeigt auf, wie die Hacker vorgehen.

Cyberangriffe werden immer ausgefeilter. So setzen Angreifer vermehrt auf besonders perfide und hoch evasive Methoden, um der Entdeckung zu entgehen und ihre Angriffe erfolgreich durchzuführen. Zur Bekämpfung dieser komplexen Angriffe sind eine

Die Bedrohung der digitalisierten Gesellschaft durch Cyberangriffe nimmt weiter zu. Allein im Jahr 2021 wurden rund 144 Millionen neue Schadprogramm-Varianten produziert. Im Fokus der Angreifer stehen dabei weniger Privatpersonen, sondern beson

Das Cybersecurity-Umfeld verändert sich stetig. So haben sich sowohl Geschäftsumgebungen als auch Angriffsmethoden in den letzten Jahren erheblich gewandelt. Cyberkriminelle tummeln sich mittlerweile im Schnitt 14 Tage unentdeckt im Firmennetz,

Cyberkriminelle sind heutzutage weit mehr als Skriptkiddies oder opportunistische Hacker. Die professionell aufgezogenen Gruppen gehen ihre Attacken generalstabsmäßig an, kaufen aktuelle Schwachstellen ein und begeben sich immer häufiger auf Sc

Was bringt die beste IT-Sicherheitslösung, wenn der neue Mitarbeiter mal eben auf einen Link in der vermeintlichen E-Mail vom Geschäftsführer klickt? Oder die Überweisung an ein externes Konto tätigt, weil er einer Fake-Anweisung der Buchhaltun

Auch wenn IT Security ein Markt dominierendes Thema ist, sind die relevanten Wachstumsfaktoren nicht offensichtlich. Vielfach besteht das MSP Portfolio für Security aus losen Einzeldiensten, die aus Kundensicht wenig Zusammenhang haben. Auch di

Unternehmensnetzwerke nach außen abzuschirmen, galt bisher als wirksamstes Sicherheitskonzept. Dieser perimeterbasierte Ansatz funktioniert jedoch immer weniger. Mitarbeiter arbeiten immer öfter mobil, auch über andere Netzwerke. Hinzu kommen S

Cyberattacken sorgen vor allem bei IT-Abteilungen für enormen Stress. Dabei können sich Verantwortliche mit der richtigen Vorbereitung viel Kummer ersparen. Die Experten vom Sophos Incident Response Team haben die wichtigsten Tipps zur richtige

In der heutigen Folge sprechen Georg Fassbender und Ann-Katrin Kindinger über die Wirtschaftsgesellschaft der Kirchen in Deutschland und den Rahmenvertrag der IT-Sicherheitslösungen von denen unsere Partner und Endkunden profitieren können.

MTR, VPN, SOC – wenn es um das Thema IT-Sicherheit geht, werden Informationssuchende schnell mal mit einer Flut kryptischer Abkürzungen konfrontiert. Entweder man weiß, was das Akronym bedeutet, man tut so, als ob man es weiß oder man denkt sic

In dieser Ausgabe dreht sich alles um das Thema Ransomware. Aber keine Angst, es geht nicht um die x-te Analyse einer aktuellen Attacke mit Erpresser-Software, sondern um den Blick aufs große Ganze. Uns interessiert heute die Diskussion, wie Ra

In dieser Folge sprechen wir mit dem IT-Spezialisten Nicolai Landzettel, der mit seinem Unternhemen Data-Sec bei mittelständischen Unternhemen für Computersicherheit sorgt. Im Mittelpunkt stehen dabei IT-Notfälle aus der Praxis, IT-Forensik und

Phishing-Emails erkenne ich doch mit links – die Betrugsversuche sind einfach zu offensichtlich. Diese Meinung ist eine fatale Fehleinschätzung, da die Cyberkriminellen aufgerüstet haben – zum Glück gibt es wirksame Verteidigungsstrategien.Uns

Die Anpassungsfähigkeit ist eine der Antriebsfedern für unser Leben. Lässt sich dieses Erfolgskonzept auch auf die IT-Sicherheit übertragen?Das Thema dieses Podcasts: CyberresilienzDass wir modernen Cyberattacken mit traditionellen Security-S

Join Podchaser to...

- Rate podcasts and episodes

- Follow podcasts and creators

- Create podcast and episode lists

- & much more

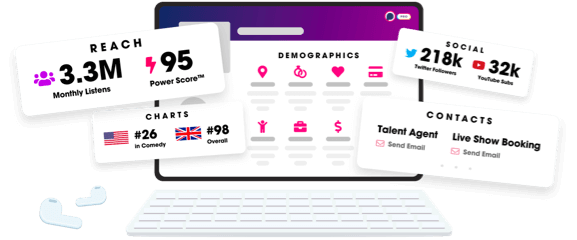

Unlock more with Podchaser Pro

- Audience Insights

- Contact Information

- Demographics

- Charts

- Sponsor History

- and More!

- Account

- Register

- Log In

- Find Friends

- Resources

- Help Center

- Blog

- API

Podchaser is the ultimate destination for podcast data, search, and discovery. Learn More

- © 2024 Podchaser, Inc.

- Privacy Policy

- Terms of Service

- Contact Us