Good podcast? Give it some love!

Episodes of Kacper Szurek

Mark All

Search Episodes...

Kilka wskazówek, które mogą zwiększyć Twoje bezpieczeństwo. Alerty BIK, konto w systemie E-sąd, weryfikacja OC w UFG, WAP Billing, cyfrowy testament, U2F i 2FA.✨Plik PDF: https://cdn.szurek.pl/porady_kacper_szurek.pdf🔥 Ankieta: https://szur

Phishing to zazwyczaj fałszywe strony, przy pomocy których przestępcy próbują ukraść nasze hasła. Ale istnieją bardziej zaawansowane techniki. Otwarte przekierowania, ataki homograficzne, wykorzystywanie Google Sites czy też problemy z OAuth. W

Na czym polega nigeryjski przekręt?Co to jest atak picture-in-picture?Jak wykorzystać różne czcionki do omijania filtrów antyspamowych?Przykłady zaciemniania kodu przy użyciu formuł Excela.Wyjaśnienie działania Clipbankera.Gdzie przestępcy

Jak zabezpieczone były pierwsze bomby atomowe? Jakie metody wykorzystano aby broń nie mogła zostać użyta przez nieupoważnione osoby? Jak wyglądała procedura weryfikowania rozkazu od prezydenta? Co to są arming plugs, in-fligh insertion, weak li

Jak złośliwe oprogramowanie dostaje się na komputery? Posłuchaj o tych mniej znanych technikach. Złośliwe reklamy w wyszukiwarkach, wykorzystanie powiadomień i rozszerzeń w przeglądarkach, kompromitacje serwerów aktualizacji czy też wykorzystan

Myślisz, że tryb prywatny w przeglądarce sprawia, że jesteś niewidzialny? Sądzisz, że jeśli korzystasz z VPNa to nikt nie wie co robisz? W tym filmie postaram Ci się pokazać jak trudno w dzisiejszych czasach zachować anonimowość i prywatność. Z

Jakie zabezpieczenia stosowano w konsolach Xbox? Jak chroniono się przed piractwem? Zapraszam na historię zabezpieczeń konsoli Microsoftu. Dowiesz się nie tylko jak omijano zabezpieczenia ale też jak one działały. 0:00 Wstęp0:39 Pierwszy Xbo

Phreaking to łamanie zabezpieczeń w celu uzyskania darmowego połączenia telefonicznego. Pamiętasz jeszcze budki telefoniczne? Jak dzwoniono z nich za darmo? Sprawdź historię walki z Telekomunikacją Polską. Zobacz jak działały karty magnetyczne

Dlaczego piractwo na najnowszych konsolach praktycznie nie istnieje? Jakie metody stosują producenci aby gier nie dało się łatwo kopiować? Dzisiaj opowiem o zabezpieczeniach stosowanych w konsolach PlayStation. Zobaczysz jakie rozwiązania wykor

Co sprawia, że banknoty są trudne do podrobienia? Jakich zabezpieczeń używa się w dokumentach? Jak one działają i czy da się odtworzyć niektóre metody w domu, przy użyciu ogólnodostępnych metod? Dowiesz się o „druku zabezpieczonym”, czyli rodza

Dlaczego do dekodera wkładamy kartę? Jak w przeszłości łamano zabezpieczenia telewizji satelitarnej? Czy da się stworzyć duplikat karty? Jak działały stare systemy zabezpieczeń Videocipher oraz Videocrypt?📬Darmowy kurs mailingowy: https://sz

Obecnie większość gier jest przypisywana do naszego wirtualnego konta na Steamie lub innej platformie.Ale jak w przeszłości twórcy gier chronili się przed kopiowaniem ich dzieł?☎️ Jak używano specjalnego obrotowego koła - Dial a Pirate?🖨️ D

0:00 Wprowadzenie1:11 Hierarchia w DNS1:50 Problem "man in the middle"2:30 Podstawy DNSSEC3:07 RRset3:40 RRsig4:37 ZSK oraz KSK5:17 Jak sprawdzić podpis6:00 Analogia do podpisywania umowy7:17 DNSKey8:12 Weryfikacja DNSKey9:05 Serwery

Chcesz poczuć się jak prawdziwy szpieg obcego wywiadu nie wychodząc z domu? Spróbuj wykonać mikrokropkę – malutką fotografię wielkości ziarnka grochu, która może przechowywać treść całej kartki A4.Co to jest mikrofilm? Do czego służył i jak by

Dziś każdy z nas może prowadzić tajne rozmowy telefoniczne przy pomocy smartfona i specjalnej aplikacji. Ale jeszcze kilkadziesiąt lat temu nie było to takie proste.W tym odcinku opowiem historię telefonu STU-III, który był używany w Stanach Z

Jak chronić numer PESEL? Gdzie można uzyskać informacje o naszych kontach bankowych?Jak działa E-sąd? Jak działa BIK – Biuro Informacji Kredytowej?Gdzie zgłosić kradzież dowodu?Jak nie zostać słupem: https://www.youtube.com/watch?v=NUCVlSnA

Czy kody SMS z banku chronią nas przed atakiem? A może lepsza jest aplikacja mobilna?Jak działa dwuskładnikowe uwierzytelnianie? Czy można je obejść/zaatakować? Czym różni się 2FA od U2F?Po co nam klucze bezpieczeństwa - np. Yubikey?Jak chro

Jak wyglądają narzędzia używane podczas ataków na firmy? Co mogą robić? Ile kosztują?* WiFi Pineapple - jak atakuje się sieci WIFI* USB Rubber Ducky - dlaczego powinieneś się wylogować gdy odchodzisz od komputera* USB Killer - niszczenie por

Jak zostać pentesterem/specjalistą bezpieczeństwa?Od czego zacząć naukę? Gdzie szukać materiałów edukacyjnych?Jakie ścieżki kariery istnieją?Czy znajomość programowania jest potrzebna?Czy kursy coś dają? Czy muszę mieć studia?Co to jest Bu

Na co zwrócić uwagę podczas pracy z domu?Co ustawić i czego się obawiać?Proste porady w przystępnej formie z obszernymi wytłumaczeniami.Prezentacja do pobrania: https://cdn.szurek.pl/bezpieczenstwo_pracy_zdalnej_kacper_szurek.pdfTekst na b

Dzisiaj o ataku BadWPAD, dzięki któremu można podsłuchiwać i modyfikować niezaszyfrowany ruch internetowy na twoim komputerze.Myślisz że temat Cię nie dotyczy?Jeżeli korzystasz z Windowsa i przeglądarki internetowej istnieje spora szansa, że

Jesteś programistą, który otrzymał zadanie naprawienia błędu typu XSS – czyli cross site scripting.Teoretycznie wiesz, że jest to możliwość wykonania zewnętrznego kodu JS w obrębie danej domeny.Z drugiej jednak strony, nie do końca rozumiesz

Dzisiaj o jednej z nowszych rodzajów podatności, tak zwanych Cross Site Leaks.Uogólniając, błędy tego rodzaju w specyficznych okolicznościach pozwalają na odpowiedź tak/nie na zadane wcześniej pytanie.Nie wydaje się to zatem niczym spektakula

Wojciech Dworakowski - prezes firmy Securing.Na co zwrócić uwagę podczas zawierania kontraktu z firmą oferującą testy penetracyjne?Co to jest OWASP? Jak często zdarza się nie znajdować błędów?Transkrypcja wywiadu: https://security.szurek.pl

Domowy router stanowi swoistą pierwszą linię obrony przed atakującymi. Jak się przed nimi obronić? Na jakie zagrożenia jesteśmy narażeni? Co warto sprawdzić?1:32 Serwer DHCP1:59 Dane DNS2:40 DNS Hijacking4:24 Botnet5:10 Pliki na dysku5:

Join Podchaser to...

- Rate podcasts and episodes

- Follow podcasts and creators

- Create podcast and episode lists

- & much more

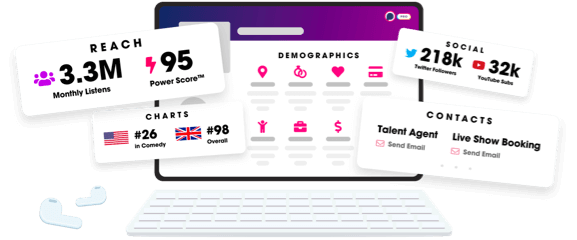

Unlock more with Podchaser Pro

- Audience Insights

- Contact Information

- Demographics

- Charts

- Sponsor History

- and More!

- Account

- Register

- Log In

- Find Friends

- Resources

- Help Center

- Blog

- API

Podchaser is the ultimate destination for podcast data, search, and discovery. Learn More

- © 2024 Podchaser, Inc.

- Privacy Policy

- Terms of Service

- Contact Us