In Kalenderwoche 36 geht es im CISO Summit um eine ZeroDay Lücke, die bereits ausgenutzt wird. Außerdem geht es um die diskutierte Magento-Malware und die gekaperte MEGA Chrome Erweiterung.

Windows ZeroDay-Exploit————————————————————————Ende August wurde eine Sicherheitslücke in Windows-Betriebssystemen bekannt, über die die Rechte des Benutzers ausgeweitet werden können (Privilege Escalation). Die Lücke kann über die Aufgabenplanung ausgenutzt werden. So kann ein Benutzer mit niedrigen Berechtigungen ausführbare Dateien im Verzeichnis C:\Windows\Task verändern, welche anschließend mit (im schlimmsten Fall) administrativen Berechtigungen ausgeführt werden. Dieses Verhalten wird nun in einer Kampagne von Angreifern ausgenutzt um sich Zugriff auf die Systeme zu verschaffen. In der Kampagne werden E-Mails mit Schadcode verschickt, die sich dann in das System einnisten.

Betroffen sind alle Windows-Betriebssysteme ab Windows 7. Es gibt noch keine Patches für die Sicherheitslücke. Da die Sicherheitslücke nur mit Zutun des Benutzers ausgenutzt werden kann, sollte hier Aufgepasst werden. E-Mail-Anhänge beherbergen häufig gefahren. Deshalb sollten Anhänge von Mails immer mit bedacht geöffnet werden.

Quellen: https://www.welivesecurity.com/deutsch/2018/09/05/powerpool-malware-windows-zero-day-exploit-durchleuchtet/

Tags: #ZeroDay #PrivilegeEscalation #Windows #PowerPool

Magento-Malware————————————————————————Aktuell wird viel über gehackte Magento Webshops gesprochen. Es läuft aktuell eine automatisierte und großangelegte Kampagne gegen diese Webshops. Dabei verändert die Malware den Shop so, dass kompromittierte Shops ein JavaScript nachladen, welches Zugangsdaten zu verschiedenen Diensten, sowie Kreditkarten-Daten abgreift. Außerdem verändert die Malware die Cronjobs der Shops, sodass weiterer Schadcode nachgeladen werden kann und es werden Passwörter von Adminaccounts verändert.

Ende August waren laut Bericht 7339 Shops bereits infiziert. Täglich wurden zu dem Zeitpunkt 50 bis 60 weitere Shops infiziert. Das schlimme bei dieser Kampagne ist, dass die Malware keine Sicherheitslücke im Shopssystem ausnutzt, sondern lediglich schwache Passwörter von Adminaccounts ausprobiert. Sobald dann ein Admin-Zugang vorliegt, verbreitet sich die Malware im Shop. Es sollte also darauf geachtet werden, dass Passwörter sicher sind. Außerdem sollte der Backend-Zugang auf bestimmte IP-Adressen beschränkt werden. Falls Sie einen Magento-Shop betreiben, können Sie im Quellcode der Seite nach der Domain "magentocore.net" suchen. Darüber wird das schadhafte JavaScript geladen. Falls sie das finden, können Sie in dem verlinkten Beitrag Maßnahmen finden, wie sie den Schadcode entfernen.

Quellen:https://gwillem.gitlab.io/2018/08/30/magentocore.net_skimmer_most_aggressive_to_date/

Tags: #Magento #MagentoCore

Mega Chrome Erweiterung————————————————————————Die Chrome Erweiterung vom Dienst MEGA wurde zeitweise kompromittiert. Dabei wurde die Erweiterung zeitweise mit Schadcode ausgeliefert. Während den automatischen Updates wurde die Erweiterung aktualisiert und somit der Schadcode ausgeliefert. Die verseuchte Erweiterung war am 04.09. ab ca. 16.30 (deutsche Zeit) für ca. 5 Stunden online. Wie die verseuchte Version in der Verteilungsprozess eingespielt wurde ist noch unklar. Das grundsätzliche Problem dabei ist aber, dass Erweiterungen von Google unzureichend geprüft werden. Schadcode in Erweiterungen oder sogar in Apps für Android kamen in der Vergangenheit häufig vor.

Falls die MEGA-Erweiterung im Chrome-Browser installiert ist, sollte darauf geachtet werden, dass die Versionsnummer 3.39.5 ist.

Quellen:https://mega.nz/blog_47

Tags: #mega #chromeErweiterung #chromeExtension

Diese Woche wurde das CISO Summit von Alexander Dörsam präsentiert.

Den Podcast gibt es auch als Video bei YouTube: https://www.youtube.com/watch?v=dAiLpljEzzA

Besuchen Sie uns auf https://antago.info

Join Podchaser to...

- Rate podcasts and episodes

- Follow podcasts and creators

- Create podcast and episode lists

- & much more

Episode Tags

Claim and edit this page to your liking.

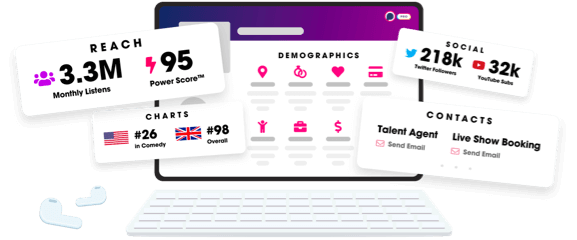

Unlock more with Podchaser Pro

- Audience Insights

- Contact Information

- Demographics

- Charts

- Sponsor History

- and More!

- Account

- Register

- Log In

- Find Friends

- Resources

- Help Center

- Blog

- API

Podchaser is the ultimate destination for podcast data, search, and discovery. Learn More

- © 2024 Podchaser, Inc.

- Privacy Policy

- Terms of Service

- Contact Us