Good podcast? Give it some love!

Johannes Bauer & Reinhold Bentele

Cybersecurity entschlüsselt

A weekly Technology podcast

Good podcast? Give it some love!

Rate Podcast

Episodes of Cybersecurity entschlüsselt

Mark All

Search Episodes...

Wenn zwei Netzwerke in ihrer Funktion getrennt sein sollen, sprechen wir von Segmentierung. Am Einfachsten erreicht man dies durch separate Infrastruktur, also jeweils alle Netzwerkkomponenten doppelt. Mit IEEE802.1Q VLANs gibt es allerdings ei

Wir sind es gewohnt, dass Güter, die wir kaufen, uns gehören. Gilt dieses intuitive Verständnis von Besitz auch für digitale Produkte? Mit welche Einschränkungen haben wir es schon jetzt und in Zukunft zu tun?

Als Notwehr im Cyberspace sind Hackbacks ein Mittel, um bei Angriffen zurückzuschlagen. Doch wie realistisch sind solche Szenarien, welchen Nutzen haben sie und welches Waffenarsenal benötigen Staaten dafür? Wie steht es um Kollateralschäden?

Bei der Einreise in manche Länder werden wir mit ausufernden Formularen konfrontiert, in denen nach sehr vielen Daten gefragt wird. Wie geht man damit um? Wie steht es allgemein um den Eifer von Staaten, Daten der Bürger zu sammeln?

Manchmal passiert es einfach so: man stolpert als Anwender über eine Sicherheitslücke in einer Anwendung, durch die möglicherweise andere Kunden gefährdet werden. Wie meldet man diese Sicherheitslücke dem betroffenen Unternehmen nun auf verantw

Wer sich beruflich mit Cybersecurity beschäftigen will, dem eröffnet sich auf Stellenbörsen ein bunter Strauß an potentiellen Stellen. Was sind die gängigsten Jobprofile und welche Aufgaben beinhalten sie? Wie unterscheiden sich die Tätigkeiten

Wir legen eine Pause ein, blicken auf 30 Folgen zurück und überlegen uns, wie es weitergeht. Was hat euch gefallen, wovon wollt ihr mehr hören und welche neuen Themen interessieren euch? Schreibt uns an [email protected], bew

In wenigen Jahren wurden Bluetooth-Tracker wie AirTags, die dabei helfen, verlorene Gegenstände zu finden, allgegenwärtig. Welche Vor- und Nachteile bieten diese Tracker im Vergleich zu anderen Ortungstechnologien und wie beeinflussen sie unser

Nach wie vor übertragen wir Dokumente noch per Fax, wenn auch mit abnehmender Häufigkeit. Welche Rolle spielen Faxgeräte heute noch in Deutschland und wie hat sich ihre Nutzung im digitalen Zeitalter entwickelt?

Die wohl anspruchsvollste Gattung von Schadsoftware sind Backdoors, die unerkannt in Systeme eindringen und dort dauerhaft verweilen können. Durch welche Eigenschaften gelingt ihnen das und was hilft dagegen?

Je nach Fall und Parteibuch wird die seit 2016 existierende europäische Verordnung zum Schutz von personenbezogenen Daten als Übel oder Segen dargestellt. Was beinhaltet die DSGVO und welche praktischen Auswirkungen hat sie auf unsere Daten?

Nach Hardware und Firmware bilden Betriebssysteme die Basis, um Anwendungen ausführen zu können. Umso wichtiger sind umfangreiche und undurchdringliche Funktionen, die eine sichere Ausführung und Nutzung erlauben. Was sind die gängigsten Mechan

Immer mehr Geräte nutzen Funk für die Übertragung von Informationen, seien es WLANs, Headsets, Autoschlüssel, Glühbirnen oder Bankkarten. Wie verhalten sich die populärsten Protokolle hinsichtlich Sicherheit und welche Entwicklung haben sie in

Der Branchenverband bitkom berichtet von einem Schaden in dreistelliger Milliardenhöhe pro Jahr für die deutsche Wirtschaft, der durch Cyberangriffe verursacht wird. Es liegt daher nahe, diese Risiken abzusichern. Was beinhalten sogenannte Cybe

Aus moderner Kryptografie sind elliptische Kurven nicht mehr wegzudenken. Was hat es mit ihnen auf sich? Was sind ihre grundlegende Operationen, Vorteile und Schwierigkeiten? Und wie stehen elliptische Kurven in Beziehung zu StudiVZ und Laugeng

Nach der ersten Folge zu Zertifizierungen vertiefen wir in dieser Episode den Bereich der Hardware. Welche Zertifizierungen gibt es, welchen Umfang haben sie, was wird durch sie verbessert und was leisten sie nicht?

Wie in vielen Bereichen der Industrie spielen auch bei Cybersecurity Zertifizierungen eine wesentliche Rolle. Was steckt hinter der Formalisierung von Vertrauen, auf welchen Ebenen findet sie statt und welche Zertifizierungen sind im Moment pop

Eine besondere Form von Angriffen auf Systeme konzentriert sich darauf, durch die Beobachtung von Seiteneffekten auf die verarbeiteten Inhalten zu schließen. Welche Arten von Attacken und welche Abwehrmechanismen gibt es?

Wenn in Medien von Angriffen auf IT-Infrastruktur berichtet wird, dann geht es oft auch um Schuld und Verantwortung. Es ist aber wenig sinnvoll, uns mit verkürzten Zuschreibungen zufrieden zu geben. Lohnt es sich daher, solche komplexen Ereigni

Ob in SIM-Karten, Personalausweis oder Kreditkarte: spezielle Hardware sorgt für den Schutz besonders sensibler Daten. Welche Eigenschaften gewährleisten diesen Schutz und welche weiteren Funktionen erhöhen die Sicherheit? Wie sehen die Einschr

In der Popkultur tragen Hacker Kapuzenpullis und sitzen in abgedunkelten Räumen vor mehreren Monitoren voller kryptischer Zeichen. Inwiefern entspricht diese Vorstellung der Realität und was steckt hinter der als Hacking bezeichneten Beschäftig

ChatGPT ist ein mächtiges Sprachmodell, das allen zur Verfügung steht, leicht bedient werden kann und mit einiger Gewissheit in weitere Dienste integriert wird. Worin bestehen die Chancen im Einsatz von künstlicher Intelligenz und welche techni

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist vielen nur über Skandale bekannt. Doch ist die Kritik berechtigt und worauf basiert diese konkret? Was steckt hinter den Forderungen, die Cyber-Sicherheitsbehörde des Bundes unab

Zero Trust beschreibt einen Ansatz, um die Absicherung von komplexen Computernetzwerken in den Griff zu bekommen. Welche Prinzipien stecken dahinter und warum ist es nicht unbedingt das Allheilmittel, für das es gehalten und beworben wird?

Wenn wir über die Güte von Sicherheitsmaßnahmen sprechen, bewerten wir diese meist mit der Wahrscheinlichkeit, mit der sie gebrochen werden können. Um welche Größen geht es dabei, wie lassen sie sich veranschaulichen und was hat ein winzig klei

Join Podchaser to...

- Rate podcasts and episodes

- Follow podcasts and creators

- Create podcast and episode lists

- & much more

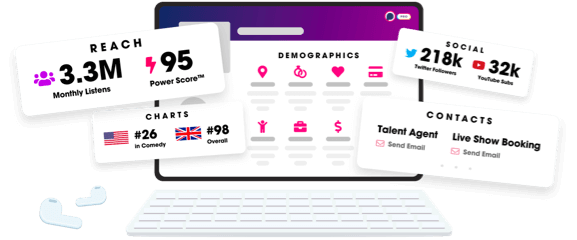

Unlock more with Podchaser Pro

- Audience Insights

- Contact Information

- Demographics

- Charts

- Sponsor History

- and More!

- Account

- Register

- Log In

- Find Friends

- Resources

- Help Center

- Blog

- API

Podchaser is the ultimate destination for podcast data, search, and discovery. Learn More

- © 2024 Podchaser, Inc.

- Privacy Policy

- Terms of Service

- Contact Us